Janus漏洞危害

代号为“Janus”的安卓漏洞(漏洞编号:CVE-2017-13156),能够让恶意攻击者在完全不修改App开发者签名的情况下,通过植入恶意dex代码,对App实施恶意代码注入,逃避Android签名校验机制甚至获取系统ROOT权限。

检测方法

检验apk的签名机制:使用漏洞核查工具GetApkInfo.jar(网上可下载)

<1>使用命令java -jar GetApkInfo.jar *.apk查看APK信息及签名版本;

<2>结果说明:

①若“V1签名验证通过”为true,则该APK使用V1签名,反之没有;

②若“V2签名验证通过”为true,则该APK使用V2签名,反之没有;

③若“V1签名验证通过”和“V2签名验证通过”均显示为true,则该应用同时使用 V1+V2签名。若上述结果显示V2签名验证通过,则说明你的app是安全的;反之,重新打包签名,必须含有V2签名机制。

如何避免Janus漏洞?

开发者:

1、升级至V2签名

在Android Studio中强制开启V2签名,如下图所示:

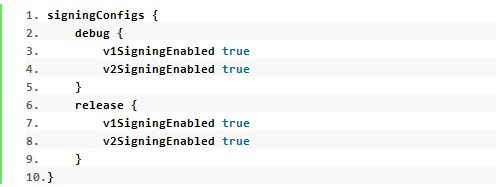

或在app的build.gradle的android标签下加入如下:

用户:

安卓用户更新安卓版本,第一时间更新安全补丁。

尽量从APP官网下载更新APP,谨慎安装来路不明的APP。